Warto zauważyć, że żaden z systemów autentykacji Asp.Net nie oferuje domyślnie szyfrowania danych przesyłanych od klienta do serwera. Problem ten wynika z samego protokołu HTTP. Jeśli aplikacja ma przesyłać ważne dane i działać w Internecie, a nie tylko w sieci lokalnej, konieczne jest zastosowanie bezpiecznego protokołu SSL (Secure Socket Layer) lub innego mechanizmu szyfrowania. Jest to kluczowy krok w zapewnieniu bezpieczeństwa przesyłanych informacji i ochrony danych użytkowników.

Co warto wiedzieć o uwierzytelnianiu przez formularze i Windows?

Uwierzytelnianie przez formularze jest rozwiązaniem uniwersalnym, które można zastosować w dowolnym środowisku. Nie wymaga specjalnej konfiguracji systemu operacyjnego i jest łatwe w implementacji. Jednakże, aby zwiększyć bezpieczeństwo tego rozwiązania, warto zastosować dodatkowe środki, takie jak:

- Hasła o wysokiej złożoności: Wymaganie od użytkowników tworzenia haseł zawierających zarówno duże, małe litery, cyfry, jak i znaki specjalne.

- Blokowanie kont po kilku nieudanych próbach logowania: Aby zapobiec atakom typu brute-force.

- Dwuskładnikowe uwierzytelnianie: Dodatkowe zabezpieczenie w postaci kodu jednorazowego wysyłanego na telefon komórkowy lub generowanego przez aplikację autentykacyjną.

Z kolei uwierzytelnianie przez Windows oferuje szereg dodatkowych korzyści, takich jak:

- Centralne zarządzanie użytkownikami i uprawnieniami: Wszystkie informacje o użytkownikach są przechowywane w jednym miejscu, co ułatwia zarządzanie dostępem do systemu.

- Automatyczne przypisywanie ról: Uprawnienia użytkownika do aplikacji są automatycznie określane na podstawie jego roli w organizacji.

- Integracja z innymi systemami: Uwierzytelnianie przez Windows można łatwo zintegrować z innymi systemami, takimi jak Active Directory.

Jak działa uwierzytelnianie w aplikacjach ASP.NET?

Uwierzytelnianie użytkowników w aplikacjach ASP.NET jest kluczowym elementem zapewnienia bezpieczeństwa danych. Istnieją różne metody realizacji tego procesu, a każda z nich ma swoje wady i zalety. Jednym z popularnych rozwiązań jest uwierzytelnianie Windows, które polega na delegowaniu procesu weryfikacji tożsamości użytkownika do systemu operacyjnego.

Uwierzytelnianie Windows to wygodne rozwiązanie w środowiskach, gdzie wszystkie komputery są połączone w domenę Windows. W takiej konfiguracji serwer IIS może automatycznie pobrać informacje o użytkowniku z aktywnego katalogu, co znacznie upraszcza proces logowania. Jednakże, to podejście ma swoje ograniczenia. Przede wszystkim, jest ściśle związane z infrastrukturą Microsoft. Ponadto, nie jest idealne dla aplikacji dostępnych z zewnątrz, ponieważ wymaga od użytkownika posiadania konta domenowego.

Uwierzytelnianie oparte na formularzach to bardziej uniwersalne rozwiązanie, które pozwala na tworzenie własnych mechanizmów logowania. W tym przypadku, aplikacja ASP.NET zarządza własną bazą danych użytkowników i haseł. Gdy użytkownik próbuje uzyskać dostęp do chronionej strony, system wyświetla formularz logowania, w którym wpisuje swoje dane. Następnie, aplikacja weryfikuje podane informacje i, jeśli są poprawne, generuje unikalny cookie, który jest wysyłany do przeglądarki użytkownika. Cookie to mały plik tekstowy, który przeglądarka przechowuje na komputerze użytkownika i przesyła z powrotem do serwera przy każdym kolejnym żądaniu. Dzięki temu, aplikacja może rozpoznać zalogowanego użytkownika i udzielić mu odpowiednich uprawnień.

Które rozwiązanie wybrać?

Wybór odpowiedniego mechanizmu uwierzytelniania zależy od wielu czynników, takich jak:

- Rodzaj aplikacji: Aplikacje wewnętrzne, dostępne tylko dla pracowników firmy, mogą korzystać z uwierzytelniania Windows. Natomiast aplikacje publiczne, dostępne dla wszystkich użytkowników Internetu, wymagają bardziej elastycznego rozwiązania, takiego jak uwierzytelnianie oparte na formularzach.

- Poziom bezpieczeństwa: Oba mechanizmy mogą zapewnić wysoki poziom bezpieczeństwa, pod warunkiem, że są odpowiednio skonfigurowane. Jednakże, uwierzytelnianie oparte na formularzach wymaga dodatkowych zabezpieczeń, takich jak szyfrowanie haseł i ochrona przed atakami typu brute-force.

- Złożoność aplikacji: Jeśli aplikacja wymaga zaawansowanych mechanizmów autoryzacji i zarządzania użytkownikami, to uwierzytelnianie oparte na formularzach może być lepszym wyborem, ponieważ daje większą elastyczność w konfiguracji.

Podsumowanie

Zarówno uwierzytelnianie Windows, jak i uwierzytelnianie oparte na formularzach mają swoje wady i zalety. Wybór odpowiedniego rozwiązania zależy od konkretnych wymagań projektu. W wielu przypadkach, optymalnym rozwiązaniem może być połączenie obu tych mechanizmów. Na przykład, można zastosować uwierzytelnianie Windows dla pracowników firmy, a dla zewnętrznych klientów – uwierzytelnianie oparte na formularzach.

Autoryzacja

Po przeprowadzeniu procesu uwierzytelniania, aplikacja „wie”, kim jest użytkownik, następnym krokiem jest określenie zakresu uprawnień, czyli odczytanie roli (ról) do jakich użytkownik został przypisany. Rola to to grupa użytkowników o takim samym poziomie uprawnień Asp.net zawiera dobrą obsługę sterowania dostępem do poszczególnych modułów (plików aspx), można administracyjnie określić, którzy użytkownicy mogą przeglądać poszczególne zasoby, wprowadzać stosowne wpisy.

Odkryj najważniejsze aspekty polityki bezpieczeństwa w systemach magazynowych i dowiedz się więcej o skutecznej ochronie danych!

Polityka bezpieczeństwa stanowi fundamentalny element każdego nowoczesnego systemu informatycznego stosowanego w logistyce magazynowej. Właściwe zabezpieczenie danych i kontrola dostępu są kluczowe dla zachowania ciągłości operacji biznesowych. Wdrożenie odpowiednich procedur i narzędzi pozwala na skuteczną ochronę wrażliwych informacji przedsiębiorstwa.

- Bezpieczeństwo systemów informatycznych jest kluczowym elementem w nowoczesnym magazynie. Bezpieczeństwo systemow informatycznych obejmuje kompleksową ochronę danych, kontrolę dostępu oraz monitoring aktywności użytkowników. Właściwe zabezpieczenia pozwalają na spokojną pracę całego zespołu.

- System uwierzytelniania to podstawa bezpiecznej pracy w magazynie. Bezpieczeństwo uwierzytelnianie gwarantuje, że tylko uprawnione osoby mają dostęp do określonych funkcji systemu. Proces logowania musi być prosty i jednocześnie skuteczny.

- Właściwe zarządzanie hasłami jest niezbędne w każdym systemie WMS. Polityka bezpieczenstwa hasla określa zasady tworzenia, przechowywania i regularnej zmiany haseł dostępowych. Przestrzeganie tych reguł minimalizuje ryzyko nieautoryzowanego dostępu.

- Wdrożenie magazynu musi uwzględniać aspekty bezpieczeństwa. Wdrozenie magazyn bezpieczenstwo w magazynie to proces wymagający szczegółowego planowania i analizy potencjalnych zagrożeń. Odpowiednie procedury chronią przed utratą danych.

- Logowanie i autoryzacja to kluczowe elementy bezpieczeństwa. Logowanie i autoryzacja muszą być przemyślane i skuteczne. System powinien rejestrować wszystkie próby dostępu i działania użytkowników.

- Zarządzanie kluczami dostępu wymaga szczególnej uwagi. Zarzadzanie kluczami obejmuje generowanie, przechowywanie i dystrybucję kluczy dostępowych. Właściwe procedury w tym zakresie są podstawą bezpieczeństwa systemu.

Polityka bezpieczeństwa w programie magazynowym

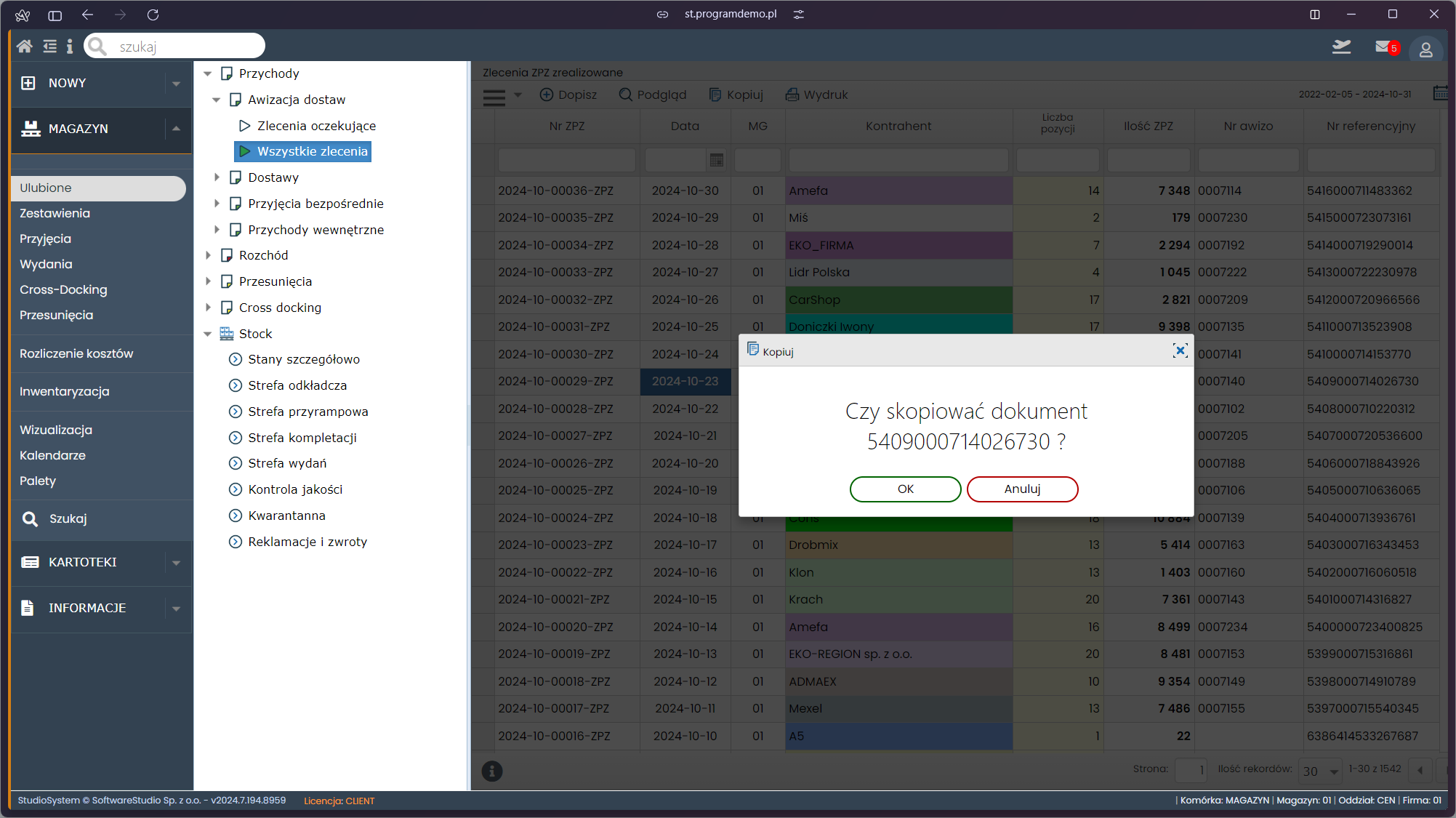

W programie Studio WMS.net, domyślnie stosowana jest autentykacja przez formularze. Niemniej jednak istnieje opcja, aby wdrożyć bardziej zaawansowane rozwiązania w sieci lokalnej, bazujące na autentykacji przez Windows. W takim przypadku, zalogowanie do systemu MS Windows automatycznie identyfikuje pracownika i nadaje mu określone uprawnienia do aplikacji.

Aby wybrać odpowiednią metodę autentykacji oraz określić priorytety i politykę bezpieczeństwa danych, konieczne jest przeprowadzenie analizy potrzeb oraz ocena posiadanych możliwości technicznych przed wdrożeniem systemu.

Warto zauważyć, że żaden z systemów autentykacji Asp.Net nie zapewnia automatycznego szyfrowania danych przesyłanych od klienta do serwera. Ten problem wynika nie tylko z technologii Asp.Net, ale także z samego protokołu HTTP. Jeśli aplikacja ma przesyłać ważne dane i działać w Internecie, a nie tylko w sieci lokalnej, konieczne jest zastosowanie bezpiecznego protokołu SSL (Secure Socket Layer) lub innego mechanizmu szyfrowania danych w celu ochrony poufności informacji. W ten sposób można zapewnić pełne bezpieczeństwo danych w programie magazynowym.

Polityka bezpieczeństwa – fundament ochrony danych i zasobów w organizacji

Polityka bezpieczeństwa to dokument zawierający zasady, procedury i wytyczne dotyczące ochrony danych i systemów informatycznych w organizacji. Celem polityki jest zabezpieczenie zasobów przed zagrożeniami zewnętrznymi i wewnętrznymi, regulowanie dostępu do informacji oraz minimalizowanie ryzyka związanego z cyberatakami. Poniżej znajdziesz artykuły, które szczegółowo omawiają elementy polityki bezpieczeństwa, jej znaczenie i wskazówki dotyczące tworzenia oraz wdrażania skutecznych zasad ochrony danych.

- Jak stworzyć politykę bezpieczeństwa – Jak stworzyć politykę bezpieczeństwa to artykuł omawiający kluczowe elementy polityki, takie jak zarządzanie dostępem, ochrona danych, procedury reagowania na incydenty oraz regularne audyty bezpieczeństwa. Dowiedz się, jakie kroki są istotne przy tworzeniu polityki, aby spełniała wymagania organizacji.

- Wdrożenie polityki bezpieczeństwa – Wdrożenie polityki bezpieczeństwa opisuje, jak skutecznie wdrożyć zasady bezpieczeństwa w firmie, aby wszyscy pracownicy byli świadomi i stosowali się do wytycznych. Przeczytaj o najlepszych praktykach wdrażania polityki i o narzędziach wspomagających kontrolę jej przestrzegania.

- Bezpieczeństwo danych – Bezpieczeństwo danych to kluczowy aspekt polityki bezpieczeństwa, obejmujący zasady ochrony danych przed nieautoryzowanym dostępem oraz ich bezpiecznego przechowywania. Artykuł omawia, jakie standardy i procedury są stosowane w celu zabezpieczenia danych w organizacji.

- Procedury reagowania na incydenty – Procedury reagowania na incydenty to kluczowy element polityki bezpieczeństwa, który zapewnia firmie szybkie i skuteczne działania w przypadku naruszenia ochrony. Dowiedz się, jak stworzyć plan reakcji na incydenty oraz jakie role i zasoby są niezbędne do jego wdrożenia.

- Audyt bezpieczeństwa – Audyt bezpieczeństwa jest niezbędny do regularnej oceny skuteczności polityki bezpieczeństwa i identyfikacji słabych punktów w systemach ochrony. Przeczytaj o znaczeniu audytów w utrzymaniu wysokiego poziomu bezpieczeństwa i minimalizacji ryzyka.